Heute teile ich mit euch die Best Practices für die Implementierung von Azure Virtual Desktop (AVD).

Einschränkungen der Quotas auf Abonnementebene bei Azure Virtual Desktop

| Azure Virtual Desktop-Objekt | Pro übergeordnetem Containerobjekt | Servicelimit |

| Arbeitsplatz | Azure Active Directory-Mandant | 1300 |

| Hostpool | Hostpool | 400 |

| Anwendungsgruppe | Azure Active Directory-Mandant | 500* |

| RemoteApp | Anwendungsgruppe | 500 |

| Rollenzuweisung | Jedes Azure Virtual Desktop-Objekt | 200 |

| Sitzungshost | HostPool | 10.000 |

| Pro Azure-Abonnement Pro Region | 5.000 VMs | |

| Automatisierte Tools zur Session-Host-Skalierung | Pro Azure-Abonnement Pro Region | 2.500 VMs |

| Azure Resource Manager (ARM) | Drosselungslimits für die Abonnement-API | 600 Azure-VM-Neustarts pro Stunde über das Azure-Portal |

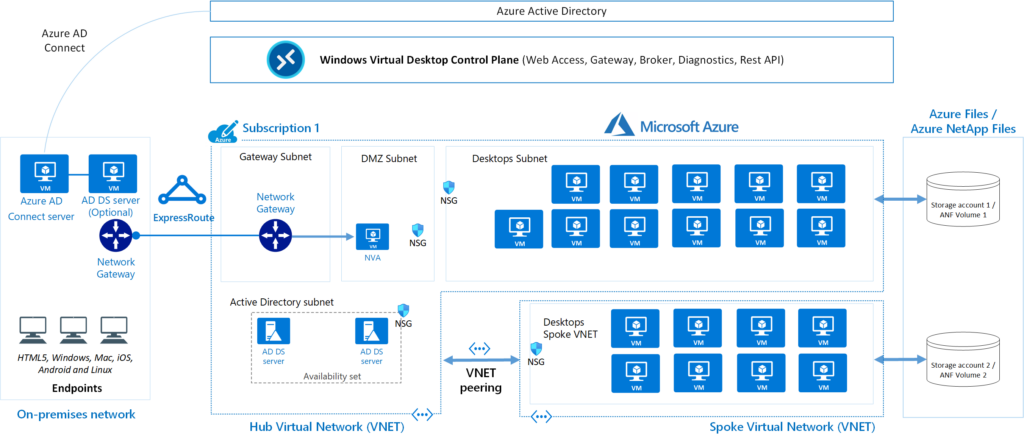

- In diesem Szenario wird keine direkte Verbindung zwischen dem Client und den öffentlichen oder privaten Hosts der Sitzungen (kein RDP-Shortpath) vorausgesetzt.

- Das Azure Virtual Desktop-Gateway auf der Steuerungsebene (öffentlicher Endpunkt) verwaltet die Clientverbindungen. Azure Virtual Desktop-Clients können daher ausgehende Verbindungen zu den notwendigen Azure Virtual Desktop-URLs aufbauen.

- Öffentliche IP-Adressen oder andere eingehende öffentliche Zugriffspfade zu den Sitzungshosts sind nicht erforderlich, da der Datenverkehr von den Clients zu den Sitzungshosts über das Azure Virtual Desktop-Gateway auf der Steuerungsebene geleitet wird.

- Es gibt kein virtuelles Netzwerk-Peering zwischen den Azure Virtual Desktop-Speichen; der gesamte Datenverkehr wird über den Konnektivitätshub abgewickelt.

- Die ausgehenden Internetverbindungen von den Azure Virtual Desktop-Sitzungshosts werden über das standardmäßige Azure-NAT für ausgehende Verbindungen mit dynamischen öffentlichen Azure-IP-Adressen abgewickelt, wobei die Kunden keine Kontrolle über die Verwendung dieser ausgehenden öffentlichen IPs haben.

- Die Verbindungen von den Sitzungshosts zu Azure Files (Speicherkonten) erfolgen über private Endpunkte, und private Azure-DNS-Zonen werden verwendet, um die Namensräume der privaten Endpunkte aufzulösen, wie z.B.:

- Storage Account (privatelink.file.core.windows.net)

- Key Vaults (privatelink.vaultcore.azure.net)

- Obwohl in diesem Szenario keine Netzwerkfilterung durchgesetzt wird, werden Netzwerksicherheitsgruppen (NSGs) in allen Subnetzen platziert, nach best practices von Cloud Adoption Framework (CAF), um Überwachung und Erkenntnisse durch die Verwendung von NSG-Flussprotokollen und Traffic Analytics des Network Watcher zu ermöglichen.

Von Microsoft empfohlene Arbeitslast/Benutzer/Apps

| Workloadtyp | Beispielbenutzer | Beispiel-Apps |

|---|---|---|

| Leicht | Enduser, die elementare Aufgaben der Datenerfassung durchführen. | Anwendungen zur Dateneingabe in Datenbanken und Kommandozeilen-Interfaces. |

| Medium (Mittel) | Berater und Marktforscher | Anwendungen für die Eingabe von Daten in Datenbanken, Kommandozeilen-Interfaces, Microsoft Word und statische Webseiten. |

| Schwer | Softwareentwickler, Inhaltsersteller | Workloads für die Datenerfassung in Datenbanken, Kommandozeilen-Interfaces, Microsoft Word, statische Webseiten, Microsoft Outlook, Microsoft PowerPoint, dynamische Webseiten und Softwareentwicklung. |

| Power | Grafikdesigner, 3D-Modellersteller, Machine Learning-Forscher | Softwarelösungen für die Dateneingabe in Datenbanken, Befehlszeilen-Interfaces, Microsoft Word, statische und dynamische Webseiten, Microsoft Outlook, Microsoft PowerPoint sowie für Foto- und Videobearbeitung. |

Von Microsoft empfohlene VM-Größe

Empfehlungen zur Dimensionierung mehrerer Sitzungen:

| Arbeitslasttyp | Maximale Benutzer pro vCPU | Minimaler vCPU-/RAM-/OS-Speicher | Beispiele für Azure-Instanzen | Minimaler Profilspeicher |

| Leicht | 6 | 8 vCPUs, 16 GB RAM, 32 GB Speicher | D8s_v5, D8s_v4, F8s_v2, D8as_v4, D16s_v5, D16s_v4, F16s_v2, D16as_v4 | 30 GB |

| Mittel | 4 | 8 vCPUs, 16 GB RAM, 32 GB Speicher | D8s_v5, D8s_v4, F8s_v2, D8as_v4, D16s_v5, D16s_v4, F16s_v2, D16as_v4 | 30 GB |

| Schwer | 2 | 8 vCPUs, 16 GB RAM, 32 GB Speicher | D8s_v5, D8s_v4, F8s_v2, D8as_v4, D16s_v5, D16s_v4, F16s_v2, D16as_v4 | 30 GB |

| Leistung | 1 | 6 vCPUs, 56 GB RAM, 340 GB Speicher | D16ds_v5, D16s_v4, D16as_v4, NV6, NV16as_v4 | 30 GB |

Empfehlungen zur Dimensionierung einzelner Sitzungen:

| Arbeitslasttyp | Mindestens vCPU/RAM/OS-Speicher | Beispiele für Azure-Instanzen | Mindestspeicherplatz für Profilcontainer |

| Leicht | 2 vCPUs, 8 GB RAM, 32 GB Speicher | D2s_v5, D2s_v4 | 30 GB |

| Mittel | 4 vCPUs, 16 GB RAM, 32 GB Speicher | D4s_v5, D4s_v4 | 30 GB |

| Schwer | 8 vCPUs, 32 GB RAM, 32 GB Speicher | D8s_v5, D8s_v4 | 30 GB |

FSLogix Agent-Architektur

FSLogix-Container werden reibungslos als In-Guest-VHD(X)-Laufwerke in das Betriebssystem eingebunden und sind von lokalen Verzeichnissen nicht zu unterscheiden.

Managed Storage-Optionen für FSLogix

Für die Speicheroptionen von FSLogix im Azure Virtual Desktop sollten wir folgende Aspekte berücksichtigen:

- Leistung: Die Speicherlösung soll eine schnelle I/O-Leistung bieten, um die Anmeldezeiten zu minimieren und eine reibungslose Benutzererfahrung zu gewährleisten.

- Skalierbarkeit: Wir müssen sicherstellen, dass der Speicher dynamisch skaliert werden kann, um mit der Anzahl der Benutzer zu wachsen.

- Verfügbarkeit: Hochverfügbarer Speicher ist entscheidend, um Ausfallzeiten zu vermeiden und kontinuierlichen Zugriff zu gewährleisten.

- Kosten: Die Kosten müssen bewertet werden im Verhältnis zur Leistung und den Anforderungen der Organisation.

- Sicherheit: Geeignete Sicherheitsmaßnahmen sollten implementiert werden, um Daten vor unbefugtem Zugriff zu schützen.

Hier ist ein Beispiel für eine Tabelle, die Sie verwenden könnten:

| Merkmale | Azure-Dateien | Azure NetApp-Dateien | Speicherplätze direkt |

| Anwendungsfall | Allgemeiner Zweck | Universell einsetzbar bis unternehmensweit | Plattformübergreifend |

| Plattformservice | Ja, Azure-native Lösung | Ja, Azure-native Lösung | Nein, selbstverwaltet |

| Regionale Verfügbarkeit | Alle Regionen | Regionen auswählen | Alle Regionen |

| Redundanz | Lokal redundant/zonenredundant/georedundant/geozonenredundant | Lokal redundant/georedundant mit regionsübergreifender Replikation | Lokal redundant/zonenredundant/georedundant |

| Stufen und Leistung | Standard (Transaktionsoptimiert) Premium Bis zu max. 100.000 IOPS pro Anteil mit 10 GBps pro Anteil bei ca. 3 ms Latenz | Standard Premium Ultra Bis zu max. 460.000 IOPS pro Volume mit 4,5 GBps pro Volume bei ca. 1 ms Latenz. IOPS- und Leistungsdetails finden Sie unter Leistungsüberlegungen zu Azure NetApp Files und in den FAQ . | Standard-HDD: bis zu 500 IOPS pro Datenträger-Limits Standard-SSD: bis zu 4k IOPS pro Datenträger-Limits Premium-SSD: bis zu 20k IOPS pro Datenträger-Limits Wir empfehlen Premium-Datenträger für Storage Spaces Direct |

| Kapazität | 100 TiB pro Freigabe, bis zu 5 PiB pro Allzweckkonto | 100 TiB pro Volume, bis zu 12,5 PiB pro NetApp-Konto | Maximal 32 TiB pro Festplatte |

| Erforderliche Infrastruktur | Minimale Freigabegröße: 1 GiB | Mindestkapazitätspool: 2 TiB, Mindestvolumengröße: 100 GiB | Zwei VMs auf Azure IaaS (+ Cloud Witness) oder mindestens drei VMs ohne und Kosten für Festplatten |

| Protokolle | SMB 3.0/2.1, NFSv4.1 (Vorschau), REST | NFSv3, NFSv4.1 , SMB 3.x/2.x , Dual-Protokoll | NFSv3, NFSv4.1, SMB 3.1 |

Azure Files – Größenempfehlungen

Beim Benennen von Speicherkonten ist zu beachten, dass diese nicht mehr als 15 Zeichen umfassen dürfen, um das AD/NETBIOS-Limit einzuhalten. Die Leistung von Azure Files Standard und Premium unterscheidet sich:

- Azure Files Standard bietet bis zu 10.000 IOPS.

- Premium Files bieten, abhängig von der Größe und dem Verbrauch, bis zu 100.000 IOPS.

Es empfiehlt sich eine interne Richtlinie zu planen, dass pro Benutzer im Normalbetrieb etwa 10 IOPS und während des Anmelde- bzw. Abmeldevorgangs etwa 50 IOPS eingeplant werden sollten, wobei dies je nach Arbeitslast variieren kann.

Empfehlungen für FSLogix-Konfigurationseinstellungen

| Entscheidungspunkt | Empfohlene Einstellungen | Rechtfertigung |

| Profilverwaltungsversion | FSLogix Apps 2.9.8884.27471 | Zum Zeitpunkt der Erstellung dieses Dokuments ist die aktuellste Version zu verwenden. Es wird empfohlen, die neueste Version zu prüfen und bei Eignung einzusetzen. Der entsprechende Agent ist bereits im Azure Marketplace-Image integriert. Für die Bereitstellung sollte stets die zum Zeitpunkt der Implementierung verfügbare neueste Version genutzt werden. |

| Profilcontainer | Ermöglicht | FSLogix dient als Management-Tool für Benutzerprofile innerhalb der Lösung. |

| Bürocontainer | Aktiviert (optional) | Der Office-Container dient dazu, ausschließlich den Microsoft Office-bezogenen Teil des Benutzerprofils zu speichern. Sein Einsatz zielt darauf ab, die Speicheranforderungen auf mehrere Speicherlösungen zu verteilen, um eine optimierte Lastverteilung zu erreichen. |

| Es ist zu beachten, dass die Daten von Microsoft Office im Profilcontainer abgelegt werden, falls der Office-Container nicht zum Einsatz kommt. Dies kann den Bereitstellungsprozess vereinfachen. Für weitere Informationen vergleichen Sie bitte den Profilcontainer mit dem Office-Container. | ||

| Cloud-Cache | Nicht konfiguriert | In diesem Konzept werden VHDLocations gegenüber Cloud Cache (CCDLocations) favorisiert. Der Grund dafür ist, dass bei Einsatz von NetApp Files oder Azure Files – sofern sie angemessen für die Anzahl der Nutzer konfiguriert sind – sowohl die Ausfallsicherheit als auch die Leistung gesteigert werden können. |

| Es wird empfohlen, dass Agenturen die Verwendung von CCDLocations in Betracht ziehen, insbesondere wenn es um die Verbesserung der Ausfallsicherheit und Verfügbarkeit geht. Durch Tests können sie feststellen, ob diese Lösung für ihre Anforderungen geeignet ist. | ||

| Profilcontainer-Protokollierung | Aktiviert (Alle Protokolle aktiviert) | Für FSLogix muss die Protokollierung aktiviert werden. |

| Suchroaming aktivieren | Deaktiviert | Die Suchfunktion von FSLogix ist nicht mit Server 2019 und Windows 10 Multisession kompatibel. Es wird empfohlen, diese Funktion zu deaktivieren. Diese Empfehlung gilt auch für spätere Multisession-Betriebssysteme, die über verbesserte eingebaute Suchfunktionen verfügen. |

| Konfiguration der Suchdatenbank | Unzutreffend | Die Suchfunktion von FSLogix ist nicht mit Server 2019 und Windows 10 Multisession kompatibel zur Zeit. |

| Outlook-Cachemodus | Ermöglicht | Der Cachemodus von FSLogix Outlook wird so aufgebaut, dass er das beste Benutzererlebnis bietet. |

| Dynamische VHD(X)-Zuweisung | Ermöglicht | Dynamisches VHD(X) wird so umgebaut, dass nach Möglichkeit Speicherkosten gespart werden. |

| Speicherort des virtuellen Profildatenträgers | Entscheidungspunkt der Agentur: Azure Files oder Azure NetApp Files für Speicherkonto. | Jedem Nutzer steht eine virtuelle FSLogix-Festplatte zur Verfügung, die an einem primären Azure-Standort in Australien gespeichert und aus Gründen der Datensicherung (Disaster Recovery) an einen sekundären Standort georepliziert wird. |

| Speicherkontoname/n: TBD – Freigabe, die für Profile verwendet wird | Basierend auf den spezifischen Anforderungen an Nutzung, Leistung und Notfallwiederherstellung sollte die Agentur eine Auswahl zwischen Azure Files und Azure NetApp Files treffen oder die Cloud Cache-Option erwägen, wobei zu beachten ist, dass letztere über den Rahmen dieser Blaupause hinausgeht. | |

| Typ des virtuellen Datenträgers | VHDX | VHDX ist eine verfügbare Datenträgertyp und ist für diese Lösung geeignet. |

| Gleichzeitige Benutzersitzungen zulassen | Ermöglicht | Für die Realisierung von Multisession-Desktop-Szenarien ist es erforderlich, dass die Möglichkeit für simultane Benutzersitzungen aktiviert wird. Dies ermöglicht mehreren Benutzern, gleichzeitig auf denselben Desktop zuzugreifen und zu arbeiten. |

| Lokales Profil löschen, wenn FSLogix-Profil gelten soll | Ermöglicht | Es wird empfohlen, die Einstellung für eine saubere Desktop-Sitzung bei jedem Start zu aktivieren, um sicherzustellen, dass Benutzer stets eine frische und unbeeinflusste Arbeitsumgebung vorfinden. |

| Umleitungsdateipfad | Azure Storage-Konto oder andere Domänenfreigabe | Die Konfigurationsdatei im XML-Format für Umleitungen befindet sich auf einem gemeinsamen Speicherort, der von der jeweiligen Agentur bestimmt wird. Dies ermöglicht eine zentrale Verwaltung und leichten Zugriff für autorisierte Benutzer |

| Umleitungsausschlüsse | Kopieren Sie die Datei Redirections.xml nach [TBD-DOMAIN]\NETLOGON\FsLogix\ | Es ist ratsam, die Umleitungsdatei behutsam einzusetzen. Für den Anfang sollte eine grundlegende Konfiguration verwendet werden, um die Komplexität zu minimieren und die Stabilität des Systems zu gewährleisten. |

| Informationen zu den grundlegenden Einschlüssen finden Sie in der Datei „Empfohlene Crowdsourcing-Weiterleitungen.xml“. | Es ist wichtig zu beachten, dass der Ordnerpfad zur Datei „redirections.xml“ durch die Gruppenrichtlinie definiert wird. Dieser Pfad sollte auf das Verzeichnis zeigen, in dem sich die Datei befindet, und nicht auf den vollständigen Dateipfad. | |

| Informationen zur Struktur und Erstellung der Datei finden Sie unter Struktur der Datei „redirections.xml“. | ||

| Komponenten des Verzeichnisnamens austauschen | Aktiviert: Verzeichnisnamenkomponenten vertauschen | Durch diese Konfiguration wird die Navigation in den VHDX-Ordnern der Benutzer vereinfacht, was die Fehlersuche und Wartungsarbeiten erheblich erleichtert. |

Office-Container-Einstellungen:

| Entscheidungspunkt | Empfohlene Einstellungen | Rechtfertigung |

| Speicherort der virtuellen O365-Festplatte | Netzwerkfreigabe: [TBD – Netzwerkfreigabe zur Verwendung für virtuelle Datenträger] | Jeder Benutzer verfügt über eine virtuelle FSLogix-Festplatte, die an einem Azure-Standort in einer anderen Region gespeichert ist, wobei die Daten für DR-Zwecke an einen sekundären Standort georepliziert werden. |

| Typ des virtuellen Datenträgerzugriffs | Eindeutiger Datenträger pro Sitzung | Erforderlich für diesen Bereitstellungstyp und bietet Unterstützung für OST und OneDrive. |

| Typ des virtuellen Datenträgers | VHDX | VHDX ist der neueste verfügbare Datenträgertyp und für diese Lösung geeignet. |

| O365-Containerprotokollierung | Ermöglicht | Für FSLogix muss die Protokollierung aktiviert werden. |

| Gleichzeitige Benutzersitzungen | Erlaubt | Um Multisession-Desktop-Szenarien zu ermöglichen, müssen gleichzeitige Benutzersitzungen aktiviert sein. |

| Office 365 Aktivierungsdaten | Ermöglicht | Office 365-Aktivierungsdaten werden im O365-Container gespeichert. |

| Office-Cachedaten | Ermöglicht | Office 365-Cachedaten werden im O365-Container gespeichert. |

| OneDrive-Daten | Ermöglicht | OneDrive-Daten werden im O365-Container gespeichert. |

| OneNote-Daten | Ermöglicht | OneNote-Daten werden im O365-Container gespeichert. |

| Outlook-Daten | Aktivierte Outlook-Daten werden im O365-Container gespeichert. | Outlook-Daten werden im O365-Container gespeichert. |

| Outlook-Personalisierungsdaten | Ermöglicht | Outlook-Personalisierungsdaten werden im O365-Container gespeichert. |

| SharePoint-Daten | Nicht konfiguriert | Nicht konfiguriert |

| Teamdaten | Deaktiviert | Die Daten des Teams werden nicht im O365-Container gespeichert. Dadurch kann die Profilgröße im Profilcontainer optimiert werden, um eine Profilaufblähung zu vermeiden. |

| Outlook-Containermodus | Zwischengespeichert | Der Outlook-Cachemodus wird bei erfolgreichem Anhängen des Containers aktiviert. |

| Dynamische VHD(x) | Ermöglicht | Um Speicherplatz zu sparen, wird dynamisches VHD(x) verwendet. Die Festplatten werden nur so groß, wie Speicherplatz benötigt wird. |

| Suche Roaming | Deaktiviert | Die Suchfunktion von FSLogix ist nicht mit Server 2019 und Windows 10 Multisession kompatibel und sollte deaktiviert werden. Dies gilt auch für nachfolgende Multisession-Betriebssysteme mit erweiterten nativen Suchfunktionen. |

| Datenbank durchsuchen | Unzutreffend | Die Suchfunktion von FSLogix ist nicht mit Server 2019 und Windows 10 Multisession kompatibel. |

| OST mit VHD synchronisieren | Aktiviert: OST auf VHD verschieben | Vorhandene OSTs werden mit VHD/X synchronisiert, wenn ein neues VHD/X erstellt wird. |

| Komponenten des Verzeichnisnamens austauschen | Aktiviert: Verzeichnisnamenkomponenten vertauschen | Diese Konfiguration ermöglicht eine einfachere Navigation in den VHDX-Ordnern des Benutzers bei der Fehlerbehebung und während der Wartung. |

FSLogix AV-Ausschlüsse:

Es ist wichtig, dass die folgenden Antivirus-Ausnahmen für FSLogix-Profilcontainer, die als virtuelle Festplatten dienen, eingerichtet werden. Diese Informationen sollten unbedingt an das Sicherheitsteam weitergeleitet werden:

**Ausschlusspfade**: Bestimmte Verzeichnisse und Dateien, die mit FSLogix-Profilcontainern in Verbindung stehen, sollten von Antivirus-Scans ausgenommen werden, um Konflikte und Leistungsprobleme zu vermeiden.

**Prozessausnahmen**: Prozesse, die für die Verwaltung von FSLogix-Profilcontainern zuständig sind, sollten ebenfalls ausgeschlossen werden, um eine Beeinträchtigung der Funktionalität zu verhindern.

**Dateitypen**: Bestimmte Dateitypen, die innerhalb der FSLogix-Profilcontainer verwendet werden, können ebenfalls von Scans ausgenommen werden, sofern dies die Sicherheitsrichtlinien zulassen.

Bitte sicher stellen, dass diese Ausnahmen sorgfältig geprüft und im Einklang mit den Sicherheitsbestimmungen der Organisation konfiguriert werden. Es ist ratsam, diese Einstellungen in Zusammenarbeit mit dem Sicherheitsteam zu optimieren, um den Schutz zu maximieren, ohne die Leistung zu beeinträchtigen.

- Dateien ausschließen:

- %ProgramFiles%\FSLogix\Apps\frxdrv.sys

- %ProgramFiles%\FSLogix\Apps\frxdrvvt.sys

- %ProgramFiles%\FSLogix\Apps\frxccd.sys

- %TEMP%\*.VHD

- %TEMP%\*.VHDX

- %Windir%\TEMP\*.VHD

- %Windir%\TEMP\*.VHDX

- \\Storageaccount.Datei.core.windows.net\Freigabe\*\*.VHD \\Storageaccount.Datei.core.windows.net\Freigabe\*\*.VHDX

- Prozesse ausschließen

- %ProgramFiles%\FSLogix\Apps\frxccd.exe

- %ProgramFiles%\FSLogix\Apps\frxccds.exe

- %ProgramFiles%\FSLogix\Apps\frxsvc.exe

Die SMB-Speicherberechtigungen Konfigurieren:

FSLogix nutzt SMB-Speichersysteme für die Ablage von Profil- oder ODFC-Containern. In gängigen Konfigurationen beinhalten VHDLocations den UNC-Pfad zu den Speicherorten. Die Berechtigungen für SMB-Speicher richten sich nach den klassischen NTFS-Access Control Lists (ACLs), die auf Dateien und Ordner angewendet werden, um die Sicherheit der Daten zu garantieren. Bei der Verwendung von Azure Files ist es notwendig, eine Active Directory-Quelle zu aktivieren und anschließend der Ressource Berechtigungen auf der Ebene der Freigabe zuzuweisen.

Empfohlene konfigurierende ACLs.

| Rektor | Zugang | Gilt für | Beschreibung |

| ERSTELLER-BESITZER | Ändern (Lesen / Schreiben) | Nur Unterordner und Dateien | Es ist sicherzustellen, dass das vom Benutzer angelegte Profilverzeichnis ausschließlich für diesen Benutzer die korrekten Berechtigungen aufweist. Dies gewährleistet, dass jeder Benutzer nur auf sein eigenes Profil zugreifen kann, was die Sicherheit und Privatsphäre der Daten erhöht. |

| Domänenadministratoren | Volle Kontrolle | Dieser Ordner, Unterordner und Dateien | Bitte das ersetzen durch die Gruppe, die in der Organisation für administrative Zwecke verwendet wird. Dies stellt sicher, dass die entsprechenden Berechtigungen korrekt angewendet werden und die Verwaltung der Ressourcen effektiv erfolgt. |

| Domänenbenutzer | Ändern (Lesen / Schreiben) | Nur dieser Ordner | Gestattet es berechtigten Organisationsmitgliedern, ihr eigenes Profilverzeichnis anzulegen. Bitte den Platzhalter durch die spezifischen Benutzer der Organisation ersetzen, die die Berechtigung zum Erstellen von Profilen benötigen. |

Bewährte Sicherheitsmethoden

Sicherheitskontrollen und bewährte Methoden:

- Aktivierung der Multifaktor-Authentifizierung: Azure MFA für Azure Active Directory (AD)-Konten einschalten.

- Bedingter Zugriff: Eine Richtlinie für bedingten Zugriff erstellen, die auf Azure Virtual Desktop ausgerichtet ist.

- MEM(Intune)-Unterstützung: Bereitstellung von Multisession- und Singlesession-Optionen für Windows 10/11 Enterprise.

- Hybride AAD- und native AADJ-VMs: End-to-End-SSO und kennwortlose Authentifizierung mit Windows Hello und FIDO2 ermöglichen.

- Behebung von Software-Schwachstellen: Live-Hosts mithilfe von Compute Gallery-Images aktualisieren oder neu bereitstellen.

- Steuerungsgeräte-Umleitung: Möglichkeiten zur Deaktivierung der Umleitung von Smartcards, Anschlüssen, Laufwerken, Kameras, USB-Geräten und Druckern prüfen.

- Windows-Sicherheitsbaseline anwenden: Enterprise-Sicherheitsbaselines für Windows 10/11 nutzen.

- Gruppenrichtlinien festlegen: Zeitlimits für aktive, aber inaktive Remotedesktopdienstesitzungen sowie für getrennte Sitzungen definieren.

- Sicherheitsmaßnahmen: Antivirus, Endpoint Detection and Response, Netzwerkschutz, Webinhaltsfilterung, Angriffsflächenreduzierung und Bedrohungsschwachstellenmanagement implementieren.

- Reverse Connect nutzen: Eingehenden Datenverkehr und Verschlüsselung deaktivieren, um den Datenverkehr zu sichern.

- RDP Shortpath einrichten: Für verwaltete und öffentliche Netzwerke konfigurieren.

- NSG/Firewall-Diensttags verwenden: Erforderliche Dienst-URLs zulassen.

- Schutz vor Bildschirmaufnahmen: Unbeabsichtigte oder absichtliche Informationsweitergabe durch Bildschirmfreigabe-Apps oder Snipping-Tools verhindern.

- Azure Defender und Microsoft Defender für die Cloud aktivieren: Bewertungen für Bedrohungs- und Schwachstellenmanagement bereitstellen.

- Secure Score nutzen: Empfehlungen und Best Practices zur Verbesserung der Sicherheitslage umsetzen.

- Microsoft-Informationsschutz einsetzen: Vertrauliche Informationen entdecken, klassifizieren und schützen.

- Azure Disk Encryption anwenden: Daten schützen und sichern.

Von Microsoft empfohlene Notfallwiederherstellungsmethoden

Die von uns empfohlenen Methoden zur Notfallwiederherstellung sind:

- Konfigurieren und implementieren Sie Azure-Ressourcen über mehrere Verfügbarkeitszonen hinweg.

- Konfigurieren und implementieren Sie Azure-Ressourcen in mehreren Regionen in Aktiv-Aktiv- oder Aktiv-Passiv-Konfigurationen. Diese Konfigurationen sind in der Regel in gemeinsam genutzten Hostpools zu finden.

- Replizieren Sie für persönliche Hostpools mit dedizierten VMs VMs mithilfe von Azure Site Recovery in eine andere Region.

- Konfigurieren Sie einen separaten Hostpool für die Notfallwiederherstellung in der sekundären Region. Während eines Notfalls können Sie Benutzer auf die sekundäre Region umstellen.

Links als Referenz:

| Kategorie | Artikel |

| Einrichten einer Diagnose zur Überwachung von Agent-Updates | https://learn.microsoft.com/en-us/azure/virtual-desktop/agent-updates-diagnostics |

| Verwenden von Azure Virtual Desktop Insights zum Überwachen Ihrer Bereitstellung | https://learn.microsoft.com/en-us/azure/virtual-desktop/insights |

| Verwenden von Log Analytics für die Diagnosefunktion | https://learn.microsoft.com/en-us/azure/virtual-desktop/diagnostics-log-analytics |

| Einrichten von Servicebenachrichtigungen | https://learn.microsoft.com/en-us/azure/virtual-desktop/set-up-service-alerts |

| Beheben von Azure Advisor-Empfehlungen | https://learn.microsoft.com/en-us/azure/virtual-desktop/azure-advisor-recommendations |

| Erfassen und Abfragen von Daten zur Verbindungsqualität | https://learn.microsoft.com/en-us/azure/virtual-desktop/connection-quality-monitoring |